Android 新漏洞允許黑客發送詐騙 OMA CP 消息 Samsung、LG、SONY、Huawei 手機受波及

文: Cherry Kwok / 新聞中心

安全研究公司 CheckPoint Research 日前披露了 Samsung、華為、LG、SONY 及其他基於 Android 作業系統的手機存在安全性漏洞,導致使用者容易受到高級網路釣魚攻擊。在這種攻擊場景中,遠程代理可以誘騙用戶接受新的手機設置,然後進行後續攻擊,例如將互聯網流量通過攻擊者控制的代理進行路由。

受影響的 Android 手機使用無線 (OTA) 配置,支援蜂窩網絡營運商由此將網絡特定設置部署到接入其網絡的新手機。但 Check Point Research 發現,OTA 配置行業標準 - 開放移動聯盟用戶端配置 (OMA CP) 採用有限的身份驗證方法。遠程代理能夠利用這一點偽裝成網絡營運商,並向使用者發送詐騙性 OMA CP 消息。該消息利誘使用者接受惡意設置,例如,通過駭客擁有的代理伺服器傳輸其互聯網流量。

這種攻擊技術依賴於 OTA 配置(over-the-air provisioning)機制,移動網絡運營商通常會使用這種機制向新入網的手機部署特定的網絡配置。然而在本文中我們可以看到,任何人其實都可以發送 OTA Provisioning 訊息。

OTA Provisioning 的行業標準為 Open Mobile Alliance Client Provisioning(OMA CP,開放移動聯盟客戶端配置),其中包括相當有限的一些認證方法,接收端無法驗證對方建議的設置是否來自於網絡運營商或者來自於仿冒者。調查發現,Samsung、Huawei、LG 及 Sony 生產的手機(根據 2018 年的統計信息,這幾家廠商佔有 Android 手機 50% 以上的市場份額)允許用戶接收基於弱認證的惡意配置訊息。

為了發送 OMA CP 消息,攻擊者需要一個 GSM 調製解調器(10 美元的 USB 設備或者以調製解調器模式運行的一部手機),利用 GSM 調製解調器來發送二進制 SMS 消息。此外還需要一個簡單的腳本或者現成的軟件,來組裝OMA CP消息。

攻擊者可以精心篩選 CP 釣魚消息,例如通過針對性的自定義文本消息來縮小收件方範圍,或者大量發送釣魚消息,在不引起懷疑的情況下使部分用戶上鉤。

攻擊者可以使用 OMA CP,通過 OTA 方式修改手機端的如下設置:

.MMS 消息伺服器

.代理地址

.瀏覽器主頁及書籤

.郵件服務器

.用來同步聯繫人和日曆的目錄伺服器等。

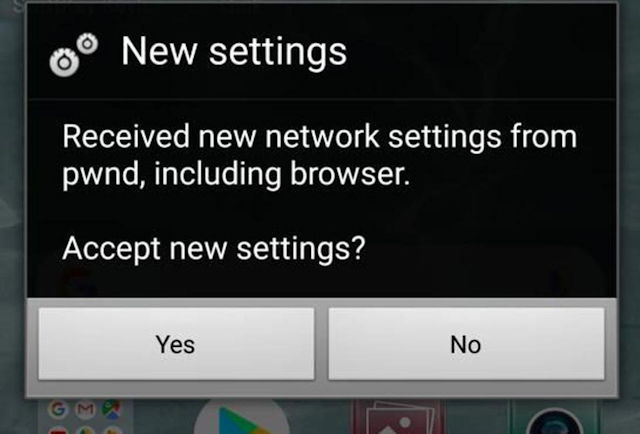

Samsung 用戶看到的未認證 CP 消息

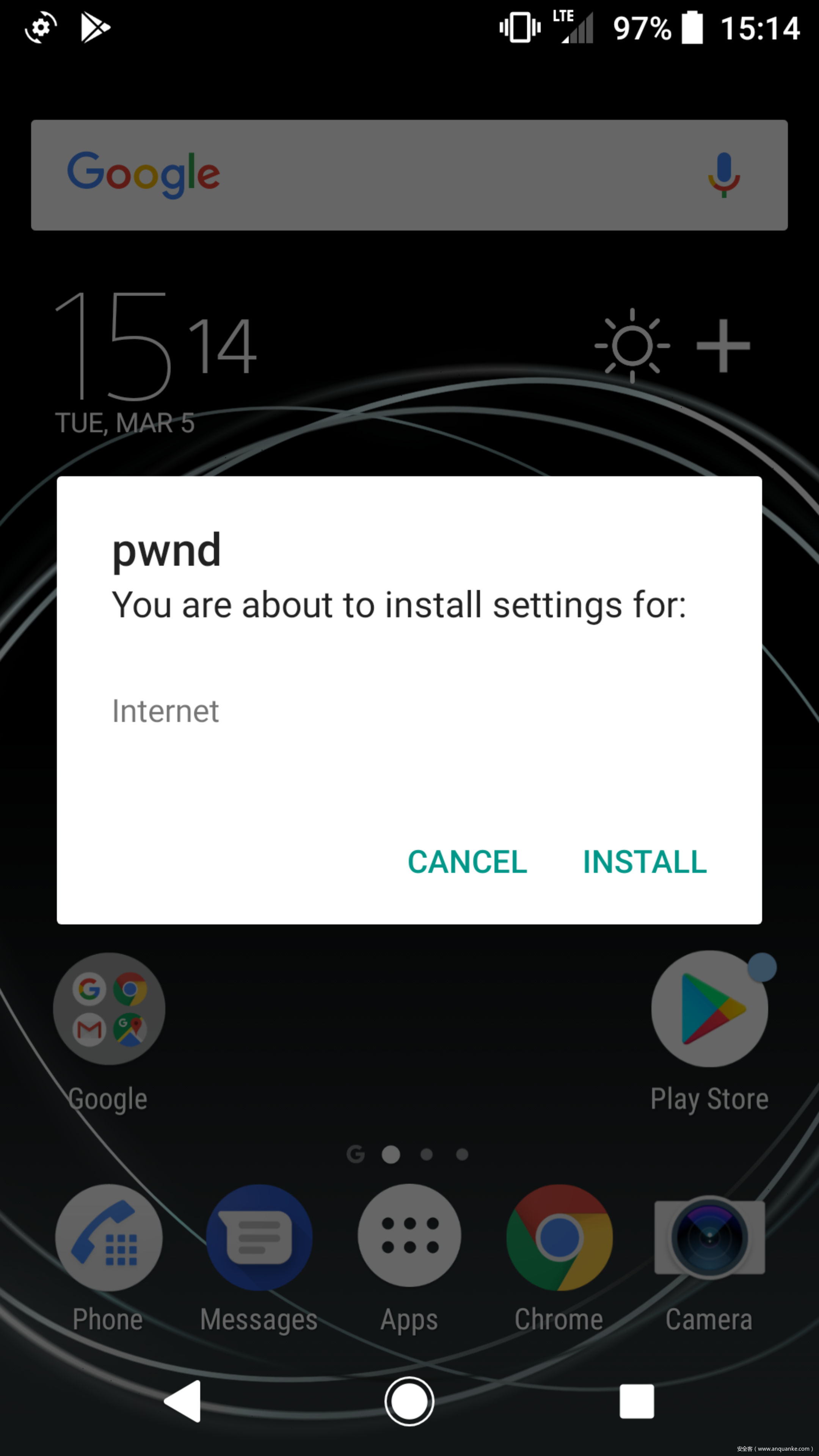

Sony用戶看到的經過 NETWPIN 認證的 CP 消息

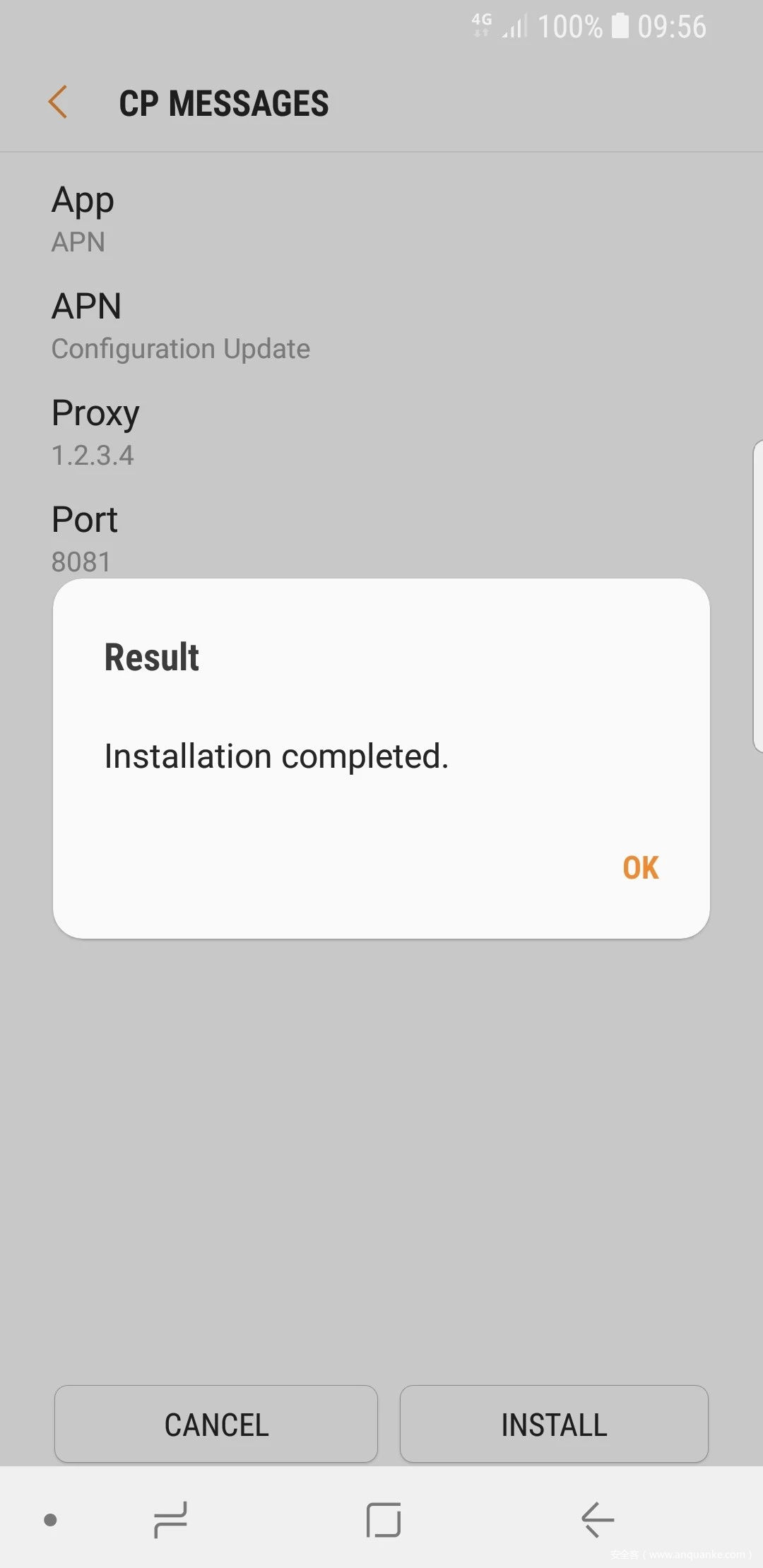

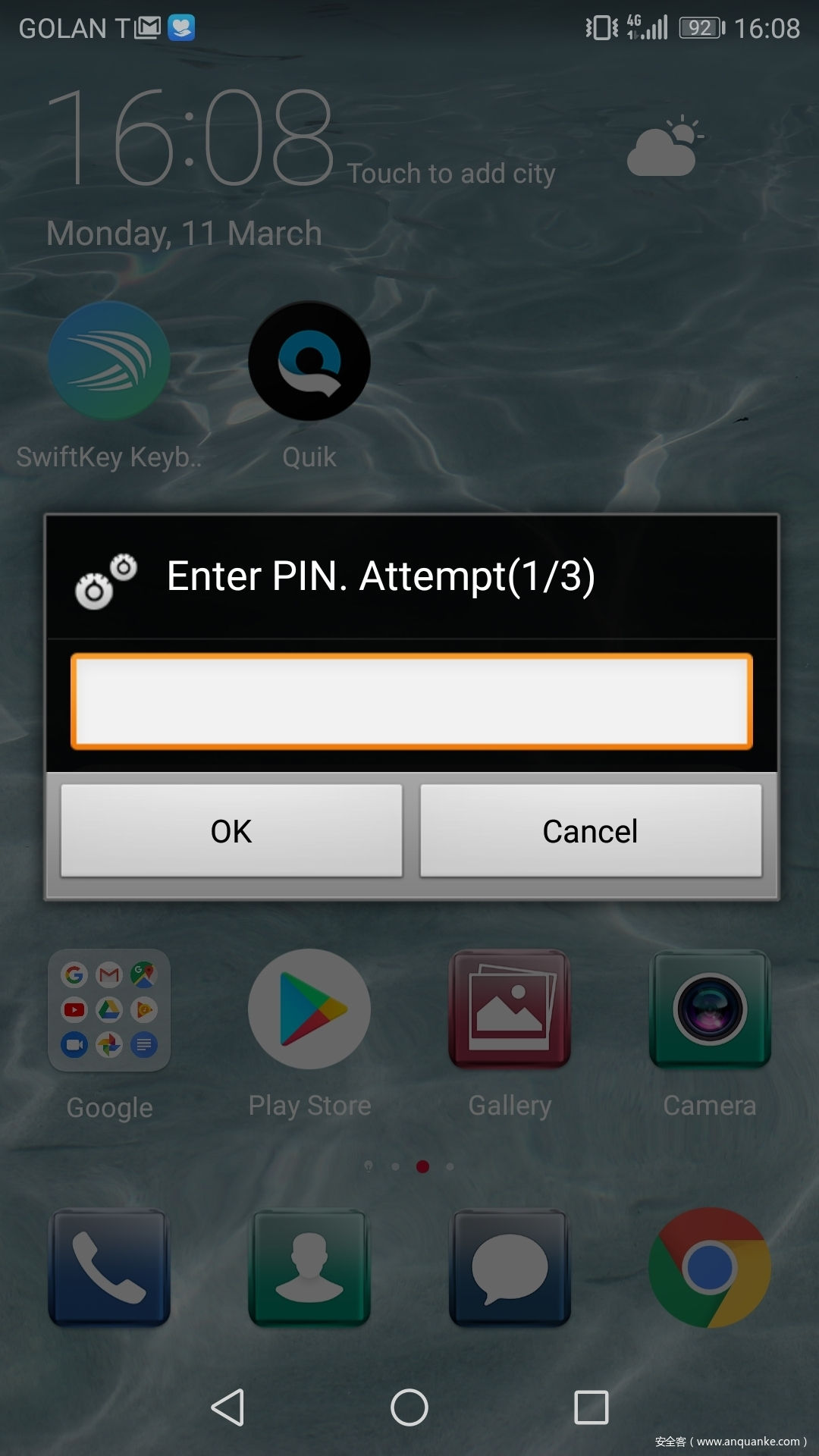

Huawei 用戶看到的經過 USERPIN 認證的 CP 消息

研究人員測試主要 Android 手機包括 Huawei P10、 LG G6、Sony Xperia XZ Premium 及 Samsung Galaxy S9,並傳送包含變更 Proxy 伺服器設定的 OMA CP 訊息。其中 Samsung 手機完全沒有驗證 OMA CP,只要手機接收,就能達到變更目的。針對華為、LG或 Sony 手機,如果只要經由植入惡意程式或到市面購買查詢工具,即可取得用戶IMSI(International Mobile Subscriber Identity,國際移動用戶辨識碼),就能發動網釣攻擊。再不然就冒充電信業者,要受害者接收 OMA CP 訊息來達成變更設定目的。

在經廠商通報後,Samsung 已在 5 月發佈安全公告 SVE-2019-14073,LG 於 7 月發出 LVE-SMP-190006 公告修補,華為預計在最新一代 Mate 或 P 系列手機加入更新的 UI。Sony 則尚未見修補。OMA 標準組織以 Open-7587 編號追蹤本漏洞。