上一季用假Google reCAPTCHA騙取微軟帳密的網釣攻擊,大量鎖定高權限使用者

文/ | 2021-03-10發表

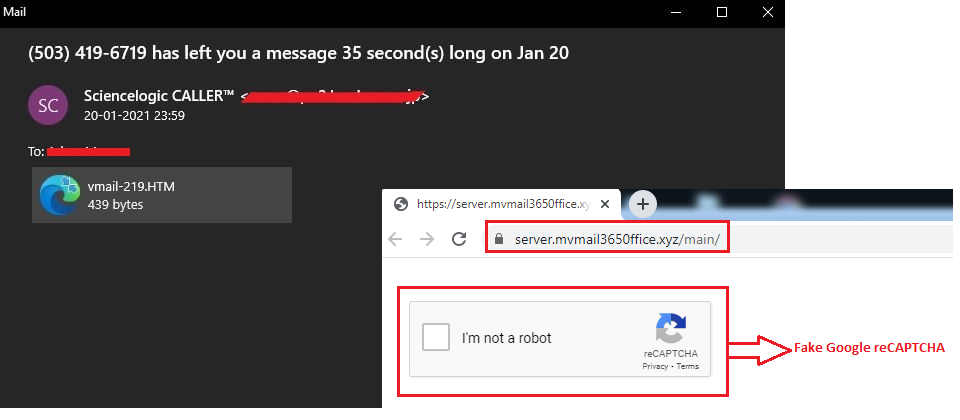

安全廠商Zscaler在過去3個月內,攔截到2,500多封的釣魚信件,攻擊對象是各組織的高階員工,當收信者點擊信件附上的語音、HTML、或PDF檔後,會出現Google reCAPTCHA視窗,再將用戶引導向一個看似微軟帳號的輸入對話框。若用戶輸入微軟帳密,他們可能還是會收到語音檔、PDF檔或顯示驗證完成的訊息,不過這些都是避免起疑的障眼法。用戶的Office 365或其他微軟服務登入資訊已落入駭客手中。(圖片來源/Zscaler)

釣魚信件以假亂真手法日益精進,研究人員發現釣魚信件使用假的Google reCAPTCHA取信用戶,以騙取用戶的微軟帳密資訊。

安全廠商Zscaler的ThreatLabZ實驗室在3個月內攔截到2,500多封的釣魚信件,信件對象是不同公司、組織的高階員工。這些惡意信件特徵是顯示來自公司自動化郵件系統,告知收件者有語音郵件附檔、HTML、或PDF檔,為了讀取或收聽附檔內容,用戶必須輸入微軟帳密。

這些信件的目的和一般釣魚信件沒什麼不同,最大的特色是當用戶點擊上述附檔後出現Google reCAPTCHA視窗,再將用戶引導向一個看似微軟帳號的輸入對話框。Google reCAPTCHA是一種驗證技術,主要用於網站分辨存取來源是真人還是網頁爬蟲機器人(bot)。但在這波釣魚郵件中,Google reCAPTCHA卻被用作提升郵件可信度的工具。

事實上,在用戶點選語音郵件或HTML附檔時,其實已經導向分別代管於.xyz、.club和.online的假Google reCAPTCHA釣魚網站上。若用戶輸入微軟帳密,他們可能還是會收到語音檔、PDF檔或顯示驗證完成的訊息,不過這些都是避免起疑的障眼法。用戶的Office 365或其他微軟服務登入資訊已落入駭客手中。

另外,研究人員指出,釣魚郵件使用Google reCAPTCHA的手法已經運用多年,但利用Google reCAPTCHA騙取跨多個產業的主管,則是去年12月才觀察到的現象。分析2,500多封釣魚郵件,以銀行(22%)和IT業(20%)占最大宗。而被鎖定的高階主管則以副總裁(34%)、常務董事(21%)等最多。